Fecha de publicación: abril 22, 2022 4:55 pm Nivel de importancia: Alta

Alerta de Seguridad

| TLP | Blanco |

|---|---|

| Tipo de incidente | Ransomware |

| Categoría | Código Malicioso |

| Nivel de peligrosidad | Critico |

Detalles de la Alerta

El Equipo Nacional de Respuesta a Incidentes CSIRT- RD, comparte los indicadores de compromiso (IoC) conocidos del Ransomware Conti, el cual funciona a través de diversas TTPs y con ayuda de afiliados.

Funcionamiento

Conti es un ransomware que opera bajo el modelo de ransomware as a service y que ha sido entre los distintos grupos de ransomware uno de los que ha tenido mayor actividad recientemente.

Los actores de Conti a menudo obtienen acceso inicial a través de correos de phishing que incluyen adjuntos maliciosos y a través de la explotación de vulnerabilidades o los ataques a servicios RDP expuestos y débilmente configurados

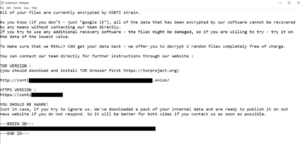

Mensaje de Rescate

Nota que explica a los usuarios el procedimiento para pagar el rescate de los datos comprometidos:

Indicadores de Compromiso (IoC)

| Dominios | badiwaw[.]com balacif[.]com barovur[.]com basicem[.]com bimafu[.]com bujoke[.]com buloxo[.]com bumoyez[.]com bupula[.]com cajeti[.]com cilomum[.]com codasal[.]com comecal[.]com dawasab[.]com derotin[.]com dihata[.]com dirupun[.]com dohigu[.]com dubacaj[.]com fecotis[.]com ipoleb[.]com fufudir[.]com fulujam[.]com ganobaz[.]com gerepa[.]com gucunug[.]com guvafe[.]com hesovaw[.]com hewecas[.]com hidusi[.]com contrata[.]com hoguyum[.]com jecubat[.]com jegufe[.]com joxinu[.]com kelowuh[.]com kidukes[.]com kipitep[.]com kirute[.]com kogasiv[.]com kozoheh[.]com kuxizi[.]com kuyeguh[.]com lipozi[.]com lujecuk[.]com masaxoc[.]com mebonux[.]com mihojip[.]com modasum[.]com moduwoj[.]com movufa[.]com nagahox[.]com nawusem[.]com nerapo[.]com pazovet[.]com pihafi[.]com pilagop[.]com pipipub[.]com pofifa[.]com radezig[.]com raferif[.]com ragojel[.]com rexagi[.]com rimurik[.]com rinutov[.]com rusoti[.]com sazoya[.]com sidevot[.]com solobiv[.]com sufebul[.]com suhuhow[.]com suhuhow[.]com tafobi[.]com tepiwo[.]com tifiru[.]com tiyuzub[.]com tubaho[.]com vafici[.]com vegubu[.]com vigave[.]com vipeced[.]com vonavu[.]com wezeriw[.]com wideri[.]com wudepen[.]com wuluxo[.]com wuvehus[.]com wuvici[.]com wuvidi[.]com xegogiv[.]com xekezix[.]com vojefe[.]com paxobuy[.]com hejalij[.]com hakakor[.]com newiro[.]com vizosi[.]com |

|---|---|

| Direcciones IP | • 162.244.80[.]235 • 85.93.88[.]165 • 185.141.63[.]120 • 82.118.21[.]1 |

Recomendaciones

- Realizar el análisis correspondiente para el bloqueo a los indicadores de compromiso (IoC) citados en este documento.

- Recomendamos tener precaución al momento de acceder a enlaces suministrados mediante medios de mensajería.

- Mantener actualizadas las plataformas y sistemas de información según las recomendaciones del proveedor y en especial priorizar las actualizaciones para aplicaciones externas y servicios de acceso remoto.

- Realizar contacto inmediato con el Equipo Nacional de Respuesta a Incidentes Ciberneticos (CSIRT-RD), a través del correo incidentes@csirt.gob.do, para reportar cualquier acción sospechosa o posible incidente de ciberseguridad antes de realizar una acción.

- Reportar los eventos detectados de correos fraudulentos a phishing@csirt.gob.do.

- Realizar campañas de concientización periódica a todos los usuarios de la institución.

Descargar alerta en Formato PDF

Suscríbete a nuestro boletín de alertas

Enlaces de interés

Siguenos

Este sitio web utiliza Cookies para garantizar la mejor experiencia del usuario. Si continúas utilizando este sitio asumiremos que estás de acuerdo. Leer más acerca del uso de Cookies.AceptarRechazar Leer más

Privacidad y Políticas de cookies

Privacy Overview

This website uses cookies to improve your experience while you navigate through the website. Out of these, the cookies that are categorized as necessary are stored on your browser as they are essential for the working of basic functionalities of the website. We also use third-party cookies that help us analyze and understand how you use this website. These cookies will be stored in your browser only with your consent. You also have the option to opt-out of these cookies. But opting out of some of these cookies may affect your browsing experience.

Necessary cookies are absolutely essential for the website to function properly. This category only includes cookies that ensures basic functionalities and security features of the website. These cookies do not store any personal information.

Any cookies that may not be particularly necessary for the website to function and is used specifically to collect user personal data via analytics, ads, other embedded contents are termed as non-necessary cookies. It is mandatory to procure user consent prior to running these cookies on your website.